Malware Necro Android ditemukan pada aplikasi kamera dan peramban populer di Play Store.

Versi modifikasi dari aplikasi Android yang sah terkait dengan Spotify, WhatsApp, dan Minecraft telah digunakan untuk menyebarkan versi baru dari malware loader yang dikenal sebagai Necro.

Menurut Kaspersky, beberapa aplikasi berbahaya ini juga ditemukan di Google Play Store dan telah diunduh secara kumulatif sebanyak 11 juta kali. Aplikasi-aplikasi tersebut meliputi:

- Wuta Camera – Nice Shot Always (com.benqu.wuta) – lebih dari 10 juta unduhan

- Max Browser – Private & Security (com.max.browser) – lebih dari 1 juta unduhan

Baca Juga: Airdrop Season 1 Hamster Kombat Bikin Pemain Kecewa, Ini Alasannya!

Hingga saat ini, Max Browser sudah tidak lagi tersedia untuk diunduh di Play Store. Sementara itu, Wuta Camera telah diperbarui (versi 6.3.7.138) untuk menghapus malware tersebut. Versi terbaru dari aplikasi ini, 6.3.8.148, dirilis pada 8 September 2024.

Versi baru dari malware ini tidak berbeda secara signifikan, meskipun dilengkapi dengan teknik obfuscation untuk menghindari deteksi, terutama dengan menggunakan steganografi untuk menyembunyikan muatan berbahaya.

“Muatan yang diunduh, di antara hal-hal lainnya, dapat menampilkan iklan di jendela tak terlihat dan berinteraksi dengan iklan tersebut, mengunduh dan mengeksekusi file DEX secara acak, serta menginstal aplikasi yang diunduh,” kata peneliti Kaspersky, Dmitry Kalinin.

Baca Juga: Mengenal Cryptocurrency: Revolusi Uang Digital

Malware ini juga bisa “membuka tautan acak di jendela WebView tak terlihat dan mengeksekusi kode JavaScript di dalamnya, membuat terowongan melalui perangkat korban, dan berpotensi berlangganan layanan berbayar.”

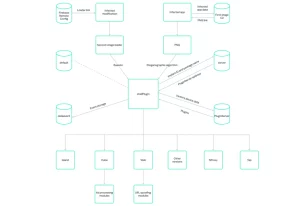

Salah satu metode utama penyebaran Necro adalah melalui versi modifikasi dari aplikasi dan game populer yang di-host di situs dan toko aplikasi tidak resmi. Setelah diunduh, aplikasi tersebut menginisiasi modul bernama Coral SDK, yang kemudian mengirimkan permintaan HTTP POST ke server jarak jauh.

Server tersebut kemudian merespons dengan mengirimkan tautan ke file gambar PNG yang di-host di adoss.spinsok[.]com. Setelah itu, SDK melanjutkan dengan mengekstrak muatan utama—file Java (JAR) yang dikodekan dengan Base64—dari file tersebut.

Necro’s malicious functions are realized through a set of additional modules (aka plugins) that are downloaded from the command-and-control (C2) server, allowing it to perform a wide range of actions on the infected Android device –

- NProxy – Create a tunnel through the victim’s device

- island – Generate a pseudo-random number that’s used as a time interval (in milliseconds) between displays of intrusive ads

- web – Periodically contact a C2 server and execute arbitrary code with elevated permissions when loading specific links

- Cube SDK – A helper module that loads other plugins to handle ads in the background

- Tap – Download arbitrary JavaScript code and a WebView interface from the C2 server that are responsible for covertly loading and viewing ads

- Happy SDK/Jar SDK – A module that combines NProxy and web modules with some minor differences

Penemuan Happy SDK menimbulkan kemungkinan bahwa aktor ancaman di balik kampanye ini sedang bereksperimen dengan versi non-modular dari malware tersebut.

“Ini menunjukkan bahwa Necro sangat adaptif dan dapat mengunduh iterasi yang berbeda dari dirinya sendiri, mungkin untuk memperkenalkan fitur baru,” kata Dmitry Kalinin.

Data telemetri yang dikumpulkan oleh Kaspersky menunjukkan bahwa mereka berhasil memblokir lebih dari sepuluh ribu serangan Necro di seluruh dunia antara 26 Agustus dan 15 September 2024, dengan negara-negara seperti Rusia, Brasil, Vietnam, Ekuador, Meksiko, Taiwan, Spanyol, Malaysia, Italia, dan Turki mencatatkan jumlah serangan terbanyak.

Baca Juga: Trojan Perbankan Android Baru Octo2 Muncul dengan Kemampuan Mengambil Alih Perangkat

“Versi baru ini adalah loader multi-tahap yang menggunakan steganografi untuk menyembunyikan muatan tahap kedua, sebuah teknik yang sangat jarang digunakan pada malware seluler, serta obfuscation untuk menghindari deteksi,” jelas Kalinin.

“Arsitektur modular memberikan kreator Trojan ini berbagai opsi, baik untuk penyebaran massal maupun terarah, guna memperbarui loader atau menambahkan modul jahat baru tergantung pada aplikasi yang terinfeksi.”

Tinggalkan Balasan